- Clase A: los primeros 8 bits de la dirección son usados para identificar la red, mientras los otros tres segmentos de 8 bits cada uno son usados para identificar a las computadoras. Una dirección IP de clase A permite la existencia de 126 redes y 16.777.214 computadoras por red. Esto pasa porque para las redes de clase A fueron reservados por la IANA (Internet Assigned Numbers Authority) los IDs de "0" hasta "126".

- Clase B: los primeros dos segmentos de la dirección son usados para identificar la red y los últimos dos segmentos identifican las computadoras dentro de estas redes.

Una dirección IP de clase B permite la existencia de 16.384 redes y 65.534 computadoras por red. El ID de estas redes comienza con "128.0" y va hasta "191.255". - Clase C: utilizan los tres primeros segmentos de dirección como identificador de red y sólo el último segmento para identificar la computadora.

Una dirección IP de clase C permite la existencia de 2.097.152 redes y 254 computadoras por red. El ID de este tipo de red comienza en "192.0.1" y termina en "223.255.255". - Clase D:Si los cuatro primeros bits de la dirección son "1" "1" "1" "1" "0" nos encontramos frente a una dirección multicast. Entonces, no se habla de una dirección de red, sino de un grupo de equipos a los que se desea enviar datos simultáneamente. Todos los bits de una dirección multicast son significativos, así que la máscara por defecto es de 32 bits (prefijo 32).

- Clase E: utilizan todos los segmentos como identificadores de red y sus direcciones se inician en "240.0.0.0" y van hasta "255.255.255.255". La clase Y es reservada por la IANA para uso futuro.

Vistas de página en total

lunes, 20 de diciembre de 2010

Clases de dirección IP

domingo, 19 de diciembre de 2010

Sistema NetBios

Firewire

La denominación real de esta interfaz es la IEEE 1394. Se trata de una tecnología para la entrada/salida de datos en serie a alta velocidad y la conexión de dispositivos digitales.

Esta interfaz se caracteriza principalmente por:

- Su gran rapidez, siendo ideal para su utilización en aplicaciones multimedia y almacenamiento, como videocámaras, discos duros, dispositivos ópticos, etc...

- Alcanzan una velocidad de 400 megabits por segundo, manteniéndola de forma bastante estable.

- flexibilidad de la conexión y la capacidad de conectar un máximo de 63 dispositivos.

- Acepta longitudes de cable de hasta 425 cm.

- Respuesta en el momento. FireWire puede garantizar una distribución de los datos en perfecta sincronía.

- Alimentación por el bus. Mientras el USB 2.0 permite la alimentación de dispositivos que consuman un máximo de 5v, los dispositivos FireWire pueden proporcionar o consumir hasta 25v, suficiente para discos duros de alto rendimiento y baterías de carga rápida.

- Conexiones de enchufar y listo, conocidas como plug & play. No tenemos más que enchufar un dispositivo para que funcione.

- Conexión en caliente (permite conectar dispositivos con el PC encendido sin ningún riesgo de rotura).

Packet Tracer

En este programa se crea la topología física de la red simplemente arrastrando los dispositivos a la pantalla. Luego clickando en ellos se puede ingresar a sus consolas de configuración. Allí están soportados todos los comandos del Cisco IOS e incluso funciona el "tab completion". Una vez completada la configuración física y lógica de la red. También se puede hacer simulaciones de conectividad (pings, traceroutes, etc) todo ello desde las propias consolas incluidas.

Aqui dejo un video tutorial:

Protocolo de control de flujo (XON/XOFF)

Se utilizan Xon y Xoff como carácteres de control en Unix y Linux los terminales señalaban cuando un terminal no puede recibir más datos. Las llaves [ctrl] + q y [ctrl] + s traz típicamente los caracteres del control de Xon y de Xoff.

Protocolo XMODEM

como la mayoría de los protocolos de transferencia, comienza partiendo los datos originales en una serie de paquetes que son enviados al receptor, cada paquete contiene una información adicional que le permite al receptor determinar la correcta recepción de los mismos. Cada paquete enviado se forma de la siguiente manera:

Cada bloque de datos tiene un tamaño de 128 bytes, a los cuales hay que sumarle los siguientes campos anteriores a los datos:

- Un primer byte que es el carácter SOH (Comienzo de cabecera) que corresponde con el valor ASCII 1.

- Otro byte con la posición del paquete dentro del mensaje original y otro byte más con la misma posición pero en complemento a 1 para comprobar su exactitud.

Y los siguientes campos posteriores a los datos:

- Un byte de Checksum ( en modulo 256) para el control de errores de los datos del paquete.

Los paquetes son enviados de uno en uno, cuando son recibidos lo primero que hace el protocolo es comprobar la integridad de los datos mediante el byte "Checksum" , y a continuación el número de bloque dentro del mensaje. Si esto esta correcto el receptor envía una señal "ACK" al emisor para que proceda con el envío del siguiente paquete de la secuencia. Si el paquete estuviera corrupto, el receptor enviaría una señal “NAK” para que se procediera al reenvío de ese paquete.

Protocolo Kermit

El protocolo de Kermit permite transferir texto y binario archivos en pedacito 8 el pedacito full-duplex y half-duplex y 7 serial las conexiones en una manera del sistema y de la medio-independiente, y se ponen en ejecución en centenares de plataformas de diversa computadora y del sistema operativo. En conexiones full-duplex, un protocolo de la ventana que resbala se utiliza con la retransmisión selectiva que proporciona características excelentes de la recuperación del funcionamiento y de error. En 7 conexiones del pedacito, trabándose las cambios proporcionan la transferencia eficiente de 8 datos del pedacito. Cuando está puesto en ejecución correctamente, como en la Universidad de Colombia. La colección del software de Kermit, funcionamiento es igual o mejor que a otros protocolos y XMODEM, especialmente en conexiones pobres. En conexiones RS-232 Multiplexores estadísticos donde algunos carácteres de control no transmita, Kermit puede ser configurado para trabajar, desemejante de los protocolos como se transmita el XMODEM que requieren los 256 octetos.

USB 3.0

Ventajas:

- Continua utilizando el cable de cobre interno por lo que es compatible con el USB 1.0 y 2.0

- La gran transferencia de datos (hasta 4.8 Gb/s)

- Se aumenta la intensidad de corriente (de 100 a 900 mA) por lo que los dispositivos conectados serán cargados más rápidos.

- Nuevo protocolo basado en interrupciones

Inconvenientes

- Cable más grueso (menor flexibilidad)

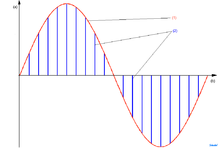

Modulación amplitud de pulso (PAM)

Modulación en código PCM

Espectro

El espectro de frecuencia de un fenómeno ondulatorio es una medida de la distribución de amplitudes de cada frecuencia. Tambien se llama espectro de frecuencia al grafico de intensidad frente a frecuencia de una onda particular.

HUB

El concentrador (hub) conecta diversos equipos entre sí, a veces dispuestos en forma de estrella, de donde deriva el nombre de HUB (que significa cubo de rueda en inglés; la traducción española exacta es repartidor) para ilustrar el hecho de que se trata del punto por donde se cruza la comunicación entre los diferentes equipos.

Switch

Los puentes y conmutadores pueden conectarse unos a los otros pero siempre hay que hacerlo de forma que exista un único camino entre dos puntos de la red . En caso de no seguir esta regla , se forma un bucle o loop en la red, que produce la transmisión infinita de tramas de un segmento al otro . Generalmente estos dispositivos utilizan el algoritmo de spanning tree para evitar bucles, haciendo la transmisión de datos de forma segura.

Los puentes y conmutadores pueden conectarse unos a los otros pero siempre hay que hacerlo de forma que exista un único camino entre dos puntos de la red . En caso de no seguir esta regla , se forma un bucle o loop en la red, que produce la transmisión infinita de tramas de un segmento al otro . Generalmente estos dispositivos utilizan el algoritmo de spanning tree para evitar bucles, haciendo la transmisión de datos de forma segura.

Los conmutadores poseen la capacidad de aprender y almacenar las direcciones de red de nivel 2 de los dispositivos alcanzables a través de cada uno de sus puertos. A diferencia de los concentradores o hubs, la información dirigida a un dispositivo vaya desde el puerto origen al puerto de destino. En el caso de conectar dos conmutadores o un conmutador y un concentrador, cada conmutador aprenderá las direcciones MAC de los dispositivos accesibles por sus puertos, por lo tanto en el puerto de interconexión se almacenan las MAC de los dispositivos del otro conmutador.

PDU

PDU (Unidades de Datos de Protocolo). Se utiliza para el intercambio entre unidades parejas, dentro de una capa del modelo OSI. Existen dos clases de PDU:

· PDU de datos, que contiene los datos del usuario final (en el caso de la capa de aplicación) o la PDU del nivel inmediatamente superior.

· PDU de control, que sirven para gobernar el comportamiento completo del protocolo en sus funciones de establecimiento y ruptura de la conexión, control de flujo, control de errores, etc. No contienen información alguna proveniente del nivel N+1.

Cada capa del modelo OSI en el origen debe comunicarse con capa igual en el lugar destino. Esta forma de comunicación se conoce como comunicación de par a par.

Durante este proceso, cada protocolo de capa intercambia información en lo que se conoce como unidades de datos de protocolo (PDU), entre capas iguales. Cada capa de comunicación, en el computador origen, se comunica con un PDU específico de capa y con su capa igual en el computador destino.

WI-FI

WiFi, es la sigla para Wireless Fidelity (Wi-Fi), que literalmente significa Fidelidad inalámbrica. Es un conjunto de redes que no requieren de cables y que funcionan en base a ciertos protocolos previamente establecidos. Si bien fue creado para acceder a redes locales inalámbricas, hoy es muy frecuente que sea utilizado para establecer conexiones a Internet.

WiFi es una marca de la compañía Wi-Fi Alliance que está a cargo de certificar que los equipos cumplan con la normativa vigente (que en el caso de esta tecnología es la IEEE 802.11).

Esta nueva tecnología surgió por la necesidad de establecer un mecanismo de conexión inalámbrica que fuera compatible entre los distintos aparatos. En busca de esa compatibilidad fue que en 1999 las empresas 3com, Airones, Intersil, Lucent Technologies, Nokia y Symbol Technologies se reunieron para crear la Wireless Ethernet Compability Aliance (WECA), actualmente llamada Wi-Fi Alliance.

Al año siguiente de su creación la WECA certificó que todos los aparatos que tengan el sello WiFi serán compatibles entre sí ya que están de acuerdo con los criterios estipulados en el protocolo que establece la norma IEEE 802.11.

Actualmente existen tres tipos de conexiones y hay una cuarta en estudio para ser aprobada a mediados de 2007:

-

El primero es el estándar IEEE 802.11b que opera en la banda de 2,4 GHz a una velocidad de hasta 11 Mbps.

-

El segundo es el IEEE 802.11g que también opera en la banda de 2,4 GHz, pero a una velocidad mayor, alcanzando hasta los 54 Mbps.

-

El tercero, que está en uso es el estándar IEEE 802.11ª que se le conoce como WiFi 5, ya que opera en la banda de 5 GHz, a una velocidad de 54 Mbps. Una de las principales ventajas de esta conexión es que cuenta con menos interferencias que los que operan en las bandas de 2,4 GHz ya que no comparte la banda de operaciones con otras tecnologías como los Bluetooth.

-

El cuarto, y que aún se encuentra en estudio, es el IEEE 802.11n que operaría en la banda de 2,4 GHz a una velocidad de 108 Mbps.

Bluetooth

La tecnología inalámbrica Bluetooth es una tecnología de ondas de radio de corto alcance (2.4 gigahertzios de frecuencia) cuyo objetivo es el simplificar las comunicaciones entre dispositivos informáticos, como ordenadores móviles, teléfonos móviles, otros dispositivos de mano y entre estos dispositivos e Internet. También pretende simplificar la sincronización de datos entre los dispositivos y otros ordenadores.

Permite comunicaciones, incluso a través de obstáculos, a distancias de hasta unos 10 metros. También sirve para crear una conexión a Internet inalámbrica desde tu portátil usando tu teléfono móvil. Un caso aún más práctico es el poder sincronizar libretas de direcciones, calendarios etc en tu PDA, teléfono móvil, ordenador de sobremesa y portátil automáticamente y al mismo tiempo.

Los promotores de Bluetooth incluyen Agere, Ericsson, IBM, Intel, Microsoft, Motorola, Nokia y Toshiba, y centenares de compañías asociadas.

A continuación enumeramos lo que puedo hacer con productos con tecnología Bluetooth:

- Eliminación de la necesidad de conexiones por cable entre los productos y accesorios electrónicos.

- Intercambio de archivos, tarjetas de visita, citas del calendario, etc. entre usuarios de Bluetooth.

- Sincronización y transferencia de archivos entre dispositivos.

- Conexión a determinados contenidos en áreas públicas.

- Como mandos a distancia funcionan como llave, entradas y monederos electrónicos.

Las tecnologías inalámbricas Bluetooth y Wi-Fi son tecnologías complementarias.

La tecnología Bluetooth se diseña para sustituir los cables entre los teléfonos móviles, ordenadores portátiles, y otros dispositivos informáticos y de comunicación dentro de un radio de 10 metros.

Un router típico con Wi-Wi-Fi puede tener un radio de alcance de 45 m en interiores y 90 m al aire libre.

Se espera que ambas tecnologías coexistan: que la tecnología Bluetooth sea utilizada como un reemplazo del cable para dispositivos tales como PDAs, teléfonos móviles, cámaras fotográficas, altavoces, auriculares etc. Y que la tecnología Wi-Wi-Fi sea utilizada para el acceso Ethernet inalámbrico de alta velocidad.

Estandar IEEE 802.11

El estándar original también define el protocolo CSMA/CA (Múltiple acceso por detección de portadora evitando colisiones) como método de acceso. Una parte importante de la velocidad de transmisión teórica se utiliza en las necesidades de esta codificación para mejorar la calidad de la transmisión bajo condiciones ambientales diversas, lo cual se tradujo en dificultades de interoperabilidad entre equipos de diferentes marcas. Estas y otras debilidades fueron corregidas en el estándar 802.11b, que fue el primero de esta familia en alcanzar amplia aceptación entre los consumidores.

Redes LAN, WAN y MAN

Las LANs (Redes de Área Local) surgieron a partir de la revolución de la PC. Las LANs permitieron que usuarios ubicados en un área geográfica relativamente pequeña pudieran intercambiar mensajes y archivos, y tener acceso a recursos compartidos de toda la Red, tales como Servidores de Archivos o de aplicaciones.

Esta permite compartir bases de datos , programas y periféricos como puede ser un módem, una tarjeta RDSI, una imoresora, etc. ; poniendo a nuestra disposición otros medios de comunicación como pueden ser el correo electrónico y el Chat. Nos permite realizar un proceso distribuido, es decir, las tareas se pueden repartir en distintos nodos y nos permite la integración de los procesos y datos de cada uno de los usuarios en un sistema de trabajo corporativo. Tener la posibilidad de centralizar información o procedimientos facilita la administración y la gestión de los equipos.

Las Redes de área amplia (WAN) son redes informáticas que se extienden sobre un área geográfica extensa. Contiene una colección de máquinas dedicadas a ejecutar los programas de usuarios (hosts). Estos están conectados por la red que lleva los mensajes de un host a otro. Estas LAN de host acceden a la subred de la WAN por un encaminador. Suelen ser por tanto redes punto a punto.

La subred tiene varios elementos:

- Líneas de comunicación: mueven bits de una máquina a otra.

- Elementos de conmutación: Máquinas especializadas que conectan dos o más líneas de transmisión. Se suelen llamar encaminadores o routers.

Cada host está después conectado a una LAN en la cual está el encaminador que se encarga de enviar la información por la subred.

Su función fundamental está orientada a la interconexión de redes o equipos terminales que se encuentran ubicados a grandes distancias entre sí. Para ello cuentan con una infraestructura basada en poderosos nodos de conmutación que llevan a cabo la interconexión de dichos elementos, por los que además fluyen un volumen apreciable de información de manera continua.

La infraestructura de las WAN la componen, además de los nodos de conmutación, líneas de transmisión de grandes prestaciones, caracterizadas por sus grandes velocidades y ancho de banda en la mayoría de los casos. Las líneas de transmisión (también llamadas "circuitos", "canales" o "troncales") mueven información entre los diferentes nodos que componen la red.

Una red de área metropolitana (metropolitan area network o MAN, en inglés) es una red de alta velocidad que da cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como la red mas grande del mundo una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

El concepto de red de área metropolitana representa una evolución del concepto de Red de área local a un ámbito más amplio, cubriendo áreas mayores que en algunos casos no se limitan a un entorno metropolitano sino que pueden llegar a una cobertura regional e incluso nacional mediante la interconexión de diferentes redes de área metropolitana.

Las Redes Metropolitanas, permiten la transmision de traficos de voz, datos y video con garantias de baja latencia, razones por las cuales se hace necesaria la instalación de una red de área metropolitana a nivel corporativo, para corporaciones que cuentas con multiples dependencias en la misma área metropolitana.

Una de las estrategias utilizadas para proporcionar un servicio de red metropolitana según el servicio definido por SMDS es la de seguir una evolución de productos que disponen de la facilidad de interconexión a altas velocidades junto a una gran variedad de interfaces en los locales del abonado. El siguiente paso es la progresiva adaptación de estas interfaces al estándar 802.6.

viernes, 17 de diciembre de 2010

Diseño de una red WLAN IEEE 802.11 (Prac. 9)

Realizamos los siguientes pasos:

1º Configuramos 5 ordenadores con el dispositos wireless conectados en los adaptadores USB.

Primero tenemos que instalar el adaptador DWL-G122 wireless G USB de D-Link siguiendo las instrucciones ya dadas en prácticas anteriores.

Una vez realizado esto vamos a Panel de control>Conexiones de red y en el icono redes inalámbircas hacemos clic derecho y le damos a "ver redes inalámbricas disponibles" y selecionamos la red "Default".

2º Confiración del AP

Seguimos las instrucciones del propio equipo. Antes de configurar debemos conectar el AP a la red de alimentación y conectar un cable de datos del AP a un SWITCH y de este a nuestro ordenador.

Ahora configuramos el AP. Vamos al navegador y metemos como URL la dirección del AP (http://192.168.0.254).

Nos pedirá en una pantalla el nombre de usuario (admin) y la contraseña (password) que viene por defecto. Después de esto accederemos a la siguiente pantalla

Aqui se nos indicará la IP, la máscara subred, la dirección MAC y más cosas. En la pestaña Security realizamos los cambios de SSID y de contraseña de la red.

3º Configurar dos ordenadores en red con cableado

Utilizando un cable de datos de red conectamos dos ordenadores al Switch. Después vamos a Panel de control>Conexiones de red y haciendo clic derecho sobre conexión de area local seleccionamos Propiedades y luego en protocolo de internet seleccionamos propiedades donde escribiremos una dircción IP que no sea igual que utilice otro ordenador y escribir en la puerta de enlace 192.168.100.11

4º Conectar a un switch y a los dos ordenadores cableados y el AP.

Conectamos el AP al Switch y el Switch a internet y los 5 ordenadores que queremos que formen parte de la red, a través de los adaptadores USB.

Conectamos los dos ordenadores que van por cable a trvés de un conector RJ-45.

5º Comprobar conexiones entre los 7 DTE

Tenemos conexión entre los 7 DTE comprobando las siguientes conexiones (utilizando el comando PING seguido de la IP del otro ordenador):

- Cableado/cableado

- Cableado/inalámbrico

- Inalámbrico/inalámbrico

6º Esquemadel sitema completo

jueves, 16 de diciembre de 2010

Fibra óptica

El haz de luz pasa por el interior de la fibra con un ángulo de reflexión por encima del ángulo límite de la reflexión total. La fuente de luz puede ser laser o LED.

El haz de luz pasa por el interior de la fibra con un ángulo de reflexión por encima del ángulo límite de la reflexión total. La fuente de luz puede ser laser o LED. El primer sistema de prueba se instaló en 1977 en Inglaterra, dos años después se producían grandes cantidades de pedidos de este material.

El primer sistema de prueba se instaló en 1977 en Inglaterra, dos años después se producían grandes cantidades de pedidos de este material.Una forma de explicar la forma de uso de la luz en este sistema se trata en realidad de una onda electromagnética de la misma naturaleza que las ondas de radio, con la única diferencia que la longitud de las ondas es del orden de micrómetros en vez de centímetros o metros.

Su uso es muy variado (desde comunicaciones digitales hasta decoraciónes). Gracias a su flexibilidad puedn agruparse formando un cable.

La fibra óptica tiene una variante llamada FTP o par de trenzado de fibra óptica que es la combinación de la fiabilidad del par trenzado y la velocidad de la fibra óptica, se emplea solo en instalaciones científicos/militares, tiene una velocidad de 10Gb/s, no está en el mercado porque cuesta tres veces mayor que la fibra óptica.

Para su comunicación se emplea fibras monomodo y multimodo, usando multimodo para distancias cortas (hasta 5Km) y las monomodo para distancias largas. Las fibras monomodo son muy sensibles por lo que tiene un mayor costo que las fibras.

Las fibras ópticas también se pueden usar como sensores para medir tensión, temperatura, presión, etc. También lo podemos utilizar para iluminar cualquier espacio ya que tiene ciertas ventajas:

- Ausencia de electricidad y calor

- Se puede cambiar el color de la luz sin necesidad de cambiar la lámpara.

- Con una lámpara podemos hacer una iluminación más amplia por medio de la fibra. Ya que podemos iluminar varias fibras con una sola lámpara.

miércoles, 15 de diciembre de 2010

Jerarquía Digital Síncrona SDH

La Jerarquía SDH se desarrolló en EEUU bajo el nombre de SONET o ANSI T1X1 y posteriormente el CCITT en 1989 publicó una serie de recomendaciones donde quedaba definida con el nombre de SDH.

Uno de los objetivos de esta jerarquía estaba en el proceso de adaptación de sistema PDH, ya que el nuevo sistema jerárquico se implantaría paulatianmente y debía convivir con la jerarquía plesiócrona instalada.

Cada trama va encapsulada en un tipo especial de estructura denominado contenedor. Una vez encapsulado se añaden cabeceras de control que identifican el contenido de la estructura y el conjunto, después de un proceso de multiplexación, se integra dentro de la estructura STM-1.

Estructura

Las tramas contienen información de cada uno de los componentes de la red, además de la información de usuario. Los datos se encapsulan en contenedores específicos. A estos contenedores se les añade una serie de bytes utilizados con fines de mantenimiento de la red.

El resultado de la multiplexación es una trama formada por 9 filas de 270 octetos cada uno

Ventajas

Ventajas- El proceso de multiplexación es más directo

- El procesamiento de la señal se lleva a cabo a nivel SMT-1

- Las tramas tributarias de las señales de línea pueden ser subdividas para acomodar cargas plesiócronas, tráfico ATM o unidades de menor orden

- Compatibilidad eléctrica y óptica entre los equipos de los destintos proveedores gracias a los estándares internacionales sobre interfaces eléctricos y ópticos

- Algunas redes PDH actuale presentan ya cierta flexibilidad y no son compatibles con SDH

- Necesidad de sincronismo entre los nodos de la red SDH, se requiere que todos los servicios trabajen bajo una misma referencia de temporización

- El principio de compatibilidad ha estado por encima de la optimización de ancho de banda.

viernes, 3 de diciembre de 2010

Conexión AD HOC

1º Metemos el Cd-Rom que nos viene en la caja del dispositivo e instalamos el software siguiendo los pasos que vienen en las instrucciones adjuntas.

2º Configuramos en el ordenador los parámetros de red. Para ello seguimos los siguientes pasos:

- Vamos a Inicio>panel de control>conexiones de red y sobre el icono de red inalámbrica le damos con el clic derecho del ratón y seleccionamos propiedades

Ahora agregamos una red haciendo clic en agregar nos aparecerá una ventana donde tendremos que poner el nombre de la red (WLANTELEMATICA), en el cifrado de datos lo ponemos en WEP, activamos la autentificación en modo compartido y seleccionamos "Esto es una red de equipo a equipo".

Después volvemos a las propiedades de la red inalámbrica para configurar el protocolo TCP/IP.

Seleccionamos TCP/IP y le damos al botón propiedades. Nos aparecerá la siguiente imagen:

En la dirección IP introducimos 192.168.0.1// según que ordenador sea introducimos una IP diferente. En otro ordenador sería 192.168.0.2 .

En la dirección IP introducimos 192.168.0.1// según que ordenador sea introducimos una IP diferente. En otro ordenador sería 192.168.0.2 .La mascara sería: 255.255.255.0

La puerta de enlace es: 192.168.0.1

DNS preferido: 195.235.113.3

DNS alternativo: 195.235.96.90

Una vez terminado la configuración, comprobamos el accso a la red.

3º Comprobamos la conexión y la compartición de archivos. Vamos a Panel de control> Conexiones de red e internet, en el icono de redes inalámbricas hacemos clic derecho y le damos a "ver redes inalámbricas disponibles".

Hacemos clic sobre la red inalámbrica que hemos creado y le damos a conectar. Una vez hecho esto comprobamos la conexión desde la línea de comandos. Para esto tenemos que desactivar el firewall (Panel de control>Firewall).

Ahora vamos a Incio>ejecutar y escribimos cmd y se abrirá una ventana con comandos MS-DOS. En este escribimos el PING seguido de la dirección IP del ordenador que vamos a comnicar.

Para comprobar la compartición de archivos tenemos que poner en compartir aquellos archivos que queramos pasar (segundo clic sobre el archivo, clic en "compartir y seguridad" y activamos "compartir esta carpeta en la red"). Desde el ordenador que queramos recibir el archivo vamos a "mi sitios de red" y buscamos la carpeta compartida. Podemos comprobar que no solo podemos recoger datos, tambien podemos enviar archivos.

Hemos comprobado que podemos conectar más de dos ordenadores a la vez y que pueden conectarse a internet independientemente de los demás ordenadores.